リスク評価の考え方

- リスク = 「資産の重要度」 × 「脅威レベル」 × 「脆弱性レベル」

- つまり、

- その資産がどれだけ重要か(損なわれたときの影響度)

- 攻撃や脅威が発生する可能性

- 攻撃を受け入れてしまう可能性(脆弱性の高さ)

を掛け合わせて算出します。

OT資産のリスク評価(制御システムのセキュリティリスク分析ガイド 第2版)

この結果により、各資産に対するリスクの大小を数値またはランクで表すことができます。

ステップごとの流れ

ステップ1:資産の洗い出し

- 制御システムに関連する資産(制御装置、ネットワーク機器、サーバ、アプリケーション、データなど)をリスト化します。

- 「業務に不可欠なもの」から「補助的なもの」まで、広く対象に含めます。

ステップ2:資産の重要度を評価

- 損なわれた場合の事業への影響度を 1~3 の段階で評価します。

- 3:事業停止、重大事故、巨額損害につながる

- 2:一部停止、限定的損害

- 1:影響が軽微

ステップ3:脅威レベルを評価

- 攻撃や脅威の発生可能性を 1~3 段階で評価します。

- 攻撃者の能力、アクセスのしやすさ、防御の堅牢さなどを考慮します。

ステップ4:脆弱性レベルを評価

- 既存のセキュリティ対策を確認し、それが十分かどうかを評価します。

- 対策が十分 → 1(低)

- 一部不十分 → 2(中)

- 対策なし → 3(高)

ステップ5:リスク値の算出

- 重要度 × 脅威レベル × 脆弱性レベル = リスク値

- 例:重要度3 × 脅威レベル2 × 脆弱性3 = 18

- 高い値ほどリスクが大きく、優先して対策すべき資産となります。

評価結果の活用

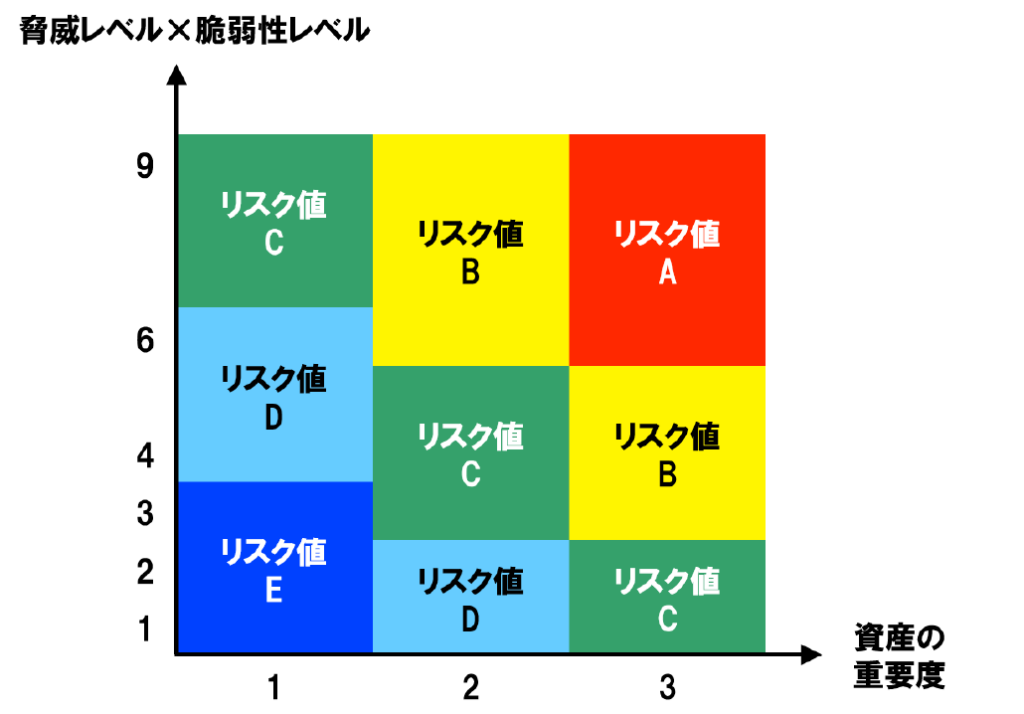

- リスク評価結果は リスクマトリクス に整理し、「高・中・低」で分類します。

- リスクが高い資産 → 追加のセキュリティ対策や監視強化が必要

- リスクが中程度の資産 → 定期的なレビューや補完的対策を検討

- リスクが低い資産 → 維持管理を続ければよい

✅ まとめると:

資産のリスク評価は、

- 資産リストを作る

- 重要度・脅威レベル・脆弱性レベルをそれぞれ評価する

- 掛け合わせてリスク値を算出する

- 結果をリスクマトリクスで整理し、対策優先度を決める

という流れで実施します。

制御システムのセキュリティリスク分析ガイド 第2版 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「制御システムのセキュリティリスク分析ガイド 第2版」に関する情報です。

コメント